Um ensaio

Tempo de leitura estimado: um pouco mais de uma hora

Para quem me conhece pessoalmente, sabe que eu não sou um grande adepto da «televisão» propriamente dita. Na realidade, na últimas duas décadas, só recentemente é que tenho um televisor em casa — e só porque o herdei do meu sogro, infelizmente já não entre nós. Isto não quer dizer que não goste de ver filmes, séries, ou mesmo concertos; quer dizer apenas que aquilo que eu gosto muito raramente passa nas dezenas (ou serão já centenas?) de canais que o meu operador de cabo insiste em fornecer-me… e é também igualmente raro ter a oportunidade de ver um filme numa sala de cinema; mais uma vez, os poucos filmes que eventualmente atraiam a minha atenção ficam tão pouco tempo em cena que, quando finalmente tenho tempo para os ver, já foram substituídos por mais um blockbuster da Marvel ou DC Comics…

Com certeza que existem outros meios de aceder a programas televisivos de que goste — regra geral, encontro-os em canais oficiais do YouTube. Podem nem sempre ter a melhor qualidade e/ou estarem incompletos ou fora de ordem (acontece frequentemente com os late night shows ou com o Saturday Night Live), mas pelo menos tenho acesso aos mesmos (e de forma legal!). Claro está que nem sempre se encontram todos os programas, séries ou filmes no YouTube. E, evidentemente, há sempre os diversos serviços de streaming, com um manancial incontável de séries. São estes últimos que, por vezes, têm pérolas da 7ª Arte.

O problema, para um humilde não-espectador habitual, está em saber qual serviço tem algo de potencialmente interessante — e se está disponível na nossa zona. Um artigo do ano passado estimava que só a Netflix tinha cerca de 2.2 milhões de minutos disponíveis de séries e filmes nos EUA — se passássemos o tempo todo a ver todas as séries, isto daria qualquer coisa como quatro (!) anos de entretenimento contínuo. E a Netflix é apenas um dos vários serviços de streaming, e, ainda por cima, este conteúdo é diferente de zona para zona — há séries que podem ser apresentadas nuns países mas não noutros.

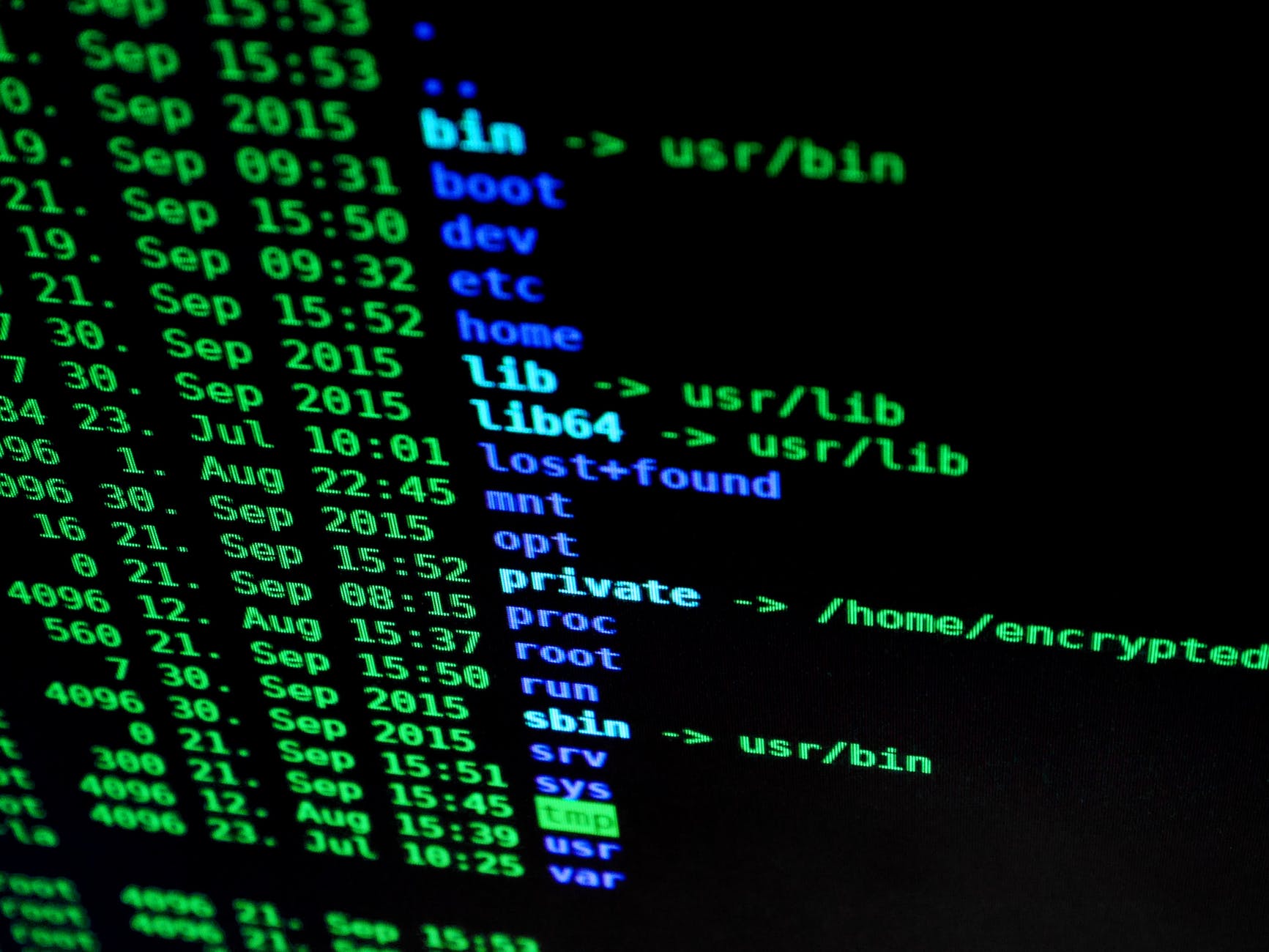

Claro que quando falamos de tecnologias baseadas na Internet, há sempre formas de «dar a volta» ao sistema. Por exemplo, é bem sabido que na China existe uma Grande Muralha Digital, sob controlo do governo chinês, que impede o acesso a conteúdos que o governo não quer que os seus cidadãos vejam (por serem potencialmente subversivos). Mas isso não é um impedimento real — graças a uma tecnologia conhecida por virtual private network (VPN — rede privada virtual), é possível, literalmente, «cavar um túnel» através da dita muralha. Ao contrário dos túneis reais, os túneis digitais criados com VPN são encriptados e indetectáveis. Funcionam da seguinte forma: o fornecedor de VPN tem um servidor num país democrático sem restrições de qualquer espécie quanto ao conteúdo. Um cidadão chinês instala uma aplicação de VPN que efectua uma ligação encriptada entre o seu computador e o servidor do fornecedor VPN, encaminhando todos os pedidos através do «túnel» digital. Do ponto de vista do «mundo exterior», é como se o nosso amigo chinês estivesse fisicamente a ligar-se a partir do país onde se encontra o fornecedor de VPN: tem acesso a todos os conteúdos sem qualquer filtro!

Poder-se-á argumentar que o governo da China, consciente deste facto — afinal de contas, quem tem a capacidade tecnológica de montar uma Grande Muralha Digital é porque percebe do assunto, pois não é tão fácil como isso filtrar o acesso ao mundo exterior à escala que a China o faz — pudesse, de alguma maneira, impedir que as pessoas se possam ligar ao dito fornecedor de VPN; ou então que detectassem uma ligação encriptada, e que, justamente por ser uma ligação «diferente» das habituais, a pudessem detectar. Ora quanto a este último ponto, isto talvez fosse verdade há uma década ou duas, mas nos dias que correm, a esmagadora maioria das ligações que fazemos (seja para ver sites Web, seja para lermos email, seja para acedermos ao Netflix…) são sempre encriptadas. O governo chinês não pode, mesmo que quisesse, impedir a encriptação (os americanos tentaram fazê-lo nos anos 1990 e não conseguiram); tem a ver com questões puramente tecnológicas. Podiam, é certo, impedir todo e qualquer acesso à Internet — mas então os seus cidadãos empreendedores, que usam a Internet para contactos comerciais (pense-se no AliExpress, a título de exemplo — o único verdadeiro concorrente à Amazon à escala global), deixavam de poder comunicar com os seus potenciais clientes. É um dilema constante para o governo chinês…

O que o governo chinês pode fazer (e faz!) é bloquear o acesso aos tais servidores dos fornecedores de VPN. O problema é que há imensos — todas as semanas aparecem novos — e é difícil de bloqueá-los a todos. Ainda por cima, estão espalhados por todo o mundo. Isto é um problema para a China… porque têm que lidar com a complexa questão de Hong Kong.

Ora Hong Kong «faz parte» da China, pelo que, naturalmente, os cidadãos de Hong Kong podem aceder a todos os conteúdos da China continental; mas o inverso também é verdade (senão, como poderia o governo da China tirar partido da praça financeira internacional que é Hong Kong?). O problema é que Hong Kong não está «por trás da Grande Muralha Digital»: se estivesse, deixaria de ser uma praça financeira internacional (até porque já perdeu muita da sua importância para Singapura…), porque não poderia manter os contactos estabelecidos há décadas com todo o mundo. Portanto, Hong Kong é uma espécie de «excepção à regra»: o único sítio do mundo (segundo o que sei!) onde todos os chineses podem aceder livremente, mas, a partir daí, podem aceder ao resto do mundo — tudo o que precisam é aceder a um fornecedor de VPN estabelecido em Hong Kong!

Estou, obviamente, a simplificar esta incrivelmente complexa situação, e bem sei que o leitor paciente ainda não faz a menor ideia aonde quero chegar 🙂 Infelizmente preciso que tenha um pouco mais de paciência!

Aonde pretendo chegar é que a Internet, por si só, constitui um «problema» para todos os estados ditatoriais ou autocráticos. Em 1969, quando a Internet foi «inventada», as suas especificações eram bem claras: ao contrário de todas as redes informáticas existentes na altura, a Internet tinha de resistir a tudo — nomeadamente (e porque estávamos em 1969!), tinha de resistir a um ataque nuclear. Não vos vou aborrecer com os pormenores técnicos de como esta solução — que era mera ficção científica uns anos antes — foi implementada. Mas a verdade é que, meio século depois, a Internet ainda conserva esta propriedade de resiliência: não é fácil de «partir» a Internet em pedaços e isolá-los uns dos outros, simplesmente porque a Internet foi desenhada para não se «partir em pedaços» e, justamente, para interligar redes informáticas, e não isolá-las. No início do século XXI, os bancos, que começavam a dar os primeiros passos no homebanking, desconfiavam profundamente da Internet por causa desta característica, e foram precisos muitos anos — e muita tecnologia avançada de encriptação! — até que, muito relutantemente, até os bancos aceitassem construir as suas redes informáticas sobre a Internet existente. Isto também dava para mais uns cinquenta artigos, mas vou, uma vez mais, simplificar toda esta problemática complexa, pedindo desculpa aos peritos no assunto que estejam a ler estas linhas e a torcerem-se todos com estas minhas simplificações…

Para concluir: mesmo a todo-poderosa China e o seu exército de ciberguerreiros é incapaz de isolar totalmente todos os seus cidadãos — pelo menos de forma tecnológica. Se bloqueiam os fornecedores de VPN estrangeiros (e impedem a existência de fornecedores nacionais — especialmente os que se queiram estabelecer em Hong Kong!), então os seus cidadãos passam a usar outra tecnologia, ainda mais indetectável: aquilo a que popularmente se chama a dark web.

Na realidade, não existe uma dark web, mas sim um grande número delas (pessoalmente só «conheço» duas ou três — mas há mais de certeza), cada qual com os seus protocolos de comunicação complexos, e requerendo software especializado para aceder às mesmas. O nome «dark web» originalmente significava apenas «tudo aquilo que a Google não consegue encontrar» — talvez uma referência à dark matter, tudo aquilo que os astrónomos não conseguem observar com os seus equipamentos, mas que sabemos que existe, porque sentimos a sua influência gravítica no universo observável. Hoje em dia, no entanto, a dark web tem conotações mais sinistras por estar muito associada ao tráfego de drogas, armas e coisas ainda piores… que infelizmente não são «ficção» mas a dura realidade.

O certo é que é possível fazer uma utilização legítima das tecnologias usadas na dark web, muitas vezes simplesmente para garantir que ninguém (nem sequer o governo chinês…) nos possa «seguir» para ver o que andamos a fazer na Internet. Podem ser coisas completamente inócuas. Por exemplo, por vezes recebo mails que parecem genuínos, porque estão bem escritos e não foram assinalados como «perigosos» pelos diversos níveis de protecção que actualmente utilizo para as minhas caixas de correio. Mas todos esses sistemas informáticos são falíveis — por vezes, só mesmo um humano para detectar que «algo está mal». Ora nesses casos há sempre um enorme risco: se clicamos no link que o email nos apresenta, o que é a pior coisa que nos pode acontecer?

É da natureza dos mamíferos serem curiosos. A diferença para nós, primatas alegadamente inteligentes, é que podemos tomar precauções. No meu caso, isso significa usar a dark web (mais precisamente: os protocolos de comunicação usados para estabelecer uma das várias dark webs) para aceder ao tal site «suspeito»: caso «aconteça alguma coisa» (seja o que for!), o dono do dito site não fará a mais pequena ideia de onde é que eu estou a conectar, ou sequer quem é que eu sou (para me perfilar e identificar, relacionando-me com o email que me enviaram). A ligação é totalmente anónima: mesmo que volte mais tarde, já não estarei a fazer a conexão via dark web da mesma forma, e isto significa que vou «parecer» estar a ligar-me de um sítio completamente diferente, escolhido de forma perfeitamente aleatória de entre todos os servidores do planeta ligados à dark web. Não há, pois, qualquer forma de relacionar a minha «visita» com a minha pessoa, ou com a minha localização pessoal; do ponto de vista do site visitado, é como se fosse duas pessoas completamente diferentes, sem a menor relação entre ambas. Nesta época em que a identidade das pessoas são um bem transaccionável — para a Google, para o Facebook, para qualquer sistema de venda de anúncios online — e não temos uma escolha real sobre os dados que recolhem sobre nós (e os nossos hábitos), a tecnologia da dark web é a melhor forma de garantir que a nossa identidade está protegida. É também por isso que esta tecnologia é usada por todo o tipo de dissidentes políticos em estados subversivos e autoritários — é a única forma que lhes garante que não serão «detectados» pelo seu governo, quando comunicam com o «mundo exterior».

Apenas acrescento uma pequena nota: nada na tecnologia propriamente dita é ilegal. Entidades respeitáveis como o New York Times têm o seu site directamente acessível na dark web. Porquê? Porque sabem que em muitas partes do mundo (a começar pela China, mas não só), o acesso à informação é rigorosamente controlado, e é quase impossível, nesses estados autoritários e repressivos, conseguir obter informação legítima, que não tenha sido manipulada ou censurada pelo governo desses países. A dark web é frequentemente a única alternativa de acesso a informação legítima sem risco da pessoa em questão vir a ser detectada pelo respectivo governo e incriminada pelo simples acto de querer ler informação não censurada.

Infelizmente, uma consequência da natureza humana leva a que haja sempre um «lado negro» na tecnologia — neste caso, o absoluto anonimato e protecção que é concedida pela dark web a milhões de pessoas inocentes que vivem em regimes repressivo é também usado por aqueles que pretendem desenvolver actividades criminosas ou ilegais sem serem detectados. Como todas as tecnologias, a dark web é uma espada de dois gumes; pode ser usada tanto para o Bem como para o Mal. Talvez neste caso de complexas decisões morais — deverá a dark web ser ou não eliminada? — o problema resolve-se por si só: do ponto de vista tecnológico, é impossível «eliminar» os protocolos de comunicação da dark web, porque, pela sua própria natureza, estes são indetectáveis, e, mesmo que possam ocasionalmente ser «detectados» num ou noutro «nó» da dark web, fazendo com que as autoridades eventualmente invoquem qualquer lei para fechar esse «nó». Até porque, em estados de direito, será sempre muito difícil argumentar quanto à «ilegalidade» desse «nó», pois o seu «dono» não faz a menor ideia do tipo de tráfego que passa pelo mesmo — todas as comunicações são encriptadas, e nem é possível saber-se a origem ou o destino das comunicações que passam por um «nó». Esta impossibilidade é assegurada criptograficamente de forma 100% infalível. E, seja como for, desligar um «nó» não faz com que a dark web desapareça (ou que fique mais lenta): não esquecer que, como sempre, a dark web funciona como uma «camada» sobre a Internet, a tal que resiste a um ataque nuclear e que não deixa de funcionar por causa disso…

Abro aqui mais um pequeno parêntesis. Se o texto acima tivesse sido escrito em 1985, seria classificado como ficção científica, no sub-género cyberpunk. Praticamente tudo o que os grandes autores do cyberpunk tinham «previsto» — ou imaginado — tornaram-se em realidade. Talvez por isso o cyberpunk, enquanto género literário, pelo menos na sua forma mais pura, tenha desaparecido rapidamente, à medida que a realidade acompanha a ficção. Hoje em dia, quando se lê um romance cyberpunk, este é praticamente um romance contemporâneo, situado nos nossos dias (e não é por acaso que os autores datavam os seus mundos imaginários para «as primeiras décadas do século XXI»). O que não quer dizer que alguns dos medos e receios formulados nesses tempos não sejam, na realidade, temas perfeitamente contemporâneos, independentemente de lhes darmos atenção ou não. Assim de cabeça, e sem estar a ser muito rigoroso, eis alguns dos temas que são recorrentes no universo cyberpunk:

- A utilização universal de uma rede informática, presente à escala planetária, e acessível a qualquer pessoa, com computador baratos que podem ser colocados no bolso ou num relógio de pulso (hoje chamamos-lhes smart phones e smart watches — computadores poderosos, várias ordens de grandeza mais sofisticados do que aqueles a que tínhamos acesso em 1985, e vendidos por uma fracção do preço)

- A presença de componentes informáticos em todos os objectos comuns do dia-a-dia. Em 1985, os automóveis já tinham vários componentes informáticos — verdadeiros mini-computadores para determinarem parâmetros de funcionamento e tomarem decisões — mas, hoje em dia, o número desses componentes é verdadeiramente assombroso. Mas não é só na indústria automóvel: é em tudo o que usamos. Mesmo aquilo a que chamamos de «bateria de telemóvel», pensando ingenuamente que é «apenas» uma pilha sofisticada noutro formato, é, na realidade, um computador por si só — um dispositivo que tem os seus próprios chips que asseguram que a bateria comunique com o telemóvel e que possa estar a fornecer a energia desejada ao ritmo adequado. Quando se fala em «tecnologia de baterias» muitas vezes nem sequer se está a falar dos componentes electroquímicos, mas sim do software e hardware sofisticado que controlam esses mesmos componentes. E o mesmo se passa com coisas tão ubíquas como um carregador USB. Tanto a minha escova eléctrica como o meu humilde isqueiro electrónico têm, lá dentro, pequenos chips, cuja capacidade de processamento não está muito longe daquilo que os computadores dos anos 1960 (quando a Internet nasceu!) conseguiam processar…

- A emergência de entidades privadas, trilionárias (usando o trilião do Sistema de Unidades Internacional, não o «trilião» português), com os seus próprios exércitos, independentes dos estados e dos governos (enfraquecidos); uma consequência desta alteração da nossa sociedade civilizacional é que, em muitos casos, as «guerras» são travadas entre poderosas multinacionais e governos de países soberanos: um exemplo real e concreto é a ciberguerra constante que o governo da China tem feito, atacando os servidores da Google, na tentativa de evitar que a Google continue a indexar conteúdo que a China considera subversivo. A equipa de ciberguerra da Google rivaliza com as unidades de ciberguerra do próprio governo chinês; mas tudo isto não é perceptível aos comuns mortais que navegam todos os dias na Internet graças às suas pesquisas no Google…

- Na sequência do ponto anterior, a transformação da guerra em si: deixa de ser «necessário» atacar fisicamente um adversário com um exército convencional, bastando, em vez disso, fazer um ataque informático. É cómodo (não há deslocações físicas), logisticamente várias ordens de grandeza mais simples de executar, e infinitamente mais barato, recorrendo a um número insignificante de pessoas para obter uma vitória sobre o adversário — e, muitas vezes, se não todas, com um número de vítimas (civis ou mesmo militares) nulo. A lista de exemplos, em 2021, não tem fim, e são apenas os casos conhecidos. A desactivação parcial do programa nuclear iraniano, sem disparar um único tiro ou fisicamente destruir um único edifício, foi realizada por uma operação de ciberguerra extremamente eficaz — atrasando o programa nuclear iraniano ao ponto do Irão aceitar (mesmo que temporariamente) o acordo estabelecido na administração do presidente Obama (os iranianos aprenderam a lição e hoje em dia são eles que atacam os Estados Unidos). A «polémica» em torno das eleições americanas de 2016 (e 2020!), em que a comunicação social apenas reportou que se tratou de uma forma de «interferência» do governo russo no processo eleitoral, não passou por ataques aos servidores que asseguram os sistemas de contagem de votos (ao contrário do que foi dado a entender por muita comunicação social iludida). Em vez disso, o que foi feito foi uma operação de disseminação de desinformação através das redes sociais — situação esta que nem sequer pode ser classificada de «ilegal», pelo menos à luz da legislação que existia em 2015 — de uma forma extremamente eficaz e muito abrangente. Mas nem sequer foi original, já que o auto-proclamado Estado Islâmico tinha feito precisamente o mesmo uns anos antes, com muito menos recursos… e ainda hoje não está perfeitamente esclarecido como é que conseguiram, de forma tão eficaz, recrutar os seus membros e convertê-los em fanáticos religiosos terroristas apenas através das redes sociais (o certo é que deram um exemplo que tem sido sucessivamente replicado por um número cada vez mais crescente de entidades e organizações subversivas… e com um sucesso astronómico).

- Se é verdade que a comunicação social pode não estar a par da esmagadora maioria de crimes informáticos — roubo de informação comercial, dinheiro, dados pessoais — até porque muitos desses casos não são reportados (nenhuma empresa — ou governo! — gosta de admitir que foi vítima de um ciberataque, pois isso significa que o público terá uma percepção de que são «pouco seguros», ou, pior, «pouco fiáveis»; fazem-no apenas quando é impossível esconder as consequências desses ataques), a verdade é que desde as longínquas mensagens de correio electrónico fraudulentas de «príncipes nigerianos» (que ainda persistem — e que durante um certo tempo foram uma das maiores fontes de riqueza da Nigéria!), todos os dias somos bombardeados com tentativas fraudulentas de obter os nossos logins e passwords de acesso aos sistemas de homebanking.

- Podemos, realmente, implantar chips em animais e pessoas; se isso era uma visão «radical» em 1985, hoje em dia, mesmo em países como Portugal — que não está propriamente na vanguarda das tecnologias de informação, embora também não esteja assim tão atrasado como isso… — praticamente todos os animais de estimação são obrigados a terem um chip implantado, que serve para os identificar, assim como aos seus donos. O mesmo tipo de chips pode, evidentemente, ser implantado em seres humanos, embora a teoria de que isso já esteja a acontecer por parte de governos subversivos seja, na realidade, muito pouco plausível. Os governos, mesmo os legitimamente eleitos em democracia, têm um método muito mais eficaz para seguirem praticamente todos os seus cidadãos (e residentes, e visitantes…): a rede celular. Todos temos um telemóvel no bolso (mesmo que não seja um smartphone), e a própria noção de «rede celular» indica que os operadores da rede têm necessariamente de saber onde estão os telemóveis dos seus clientes — em que «célula» se encontram — para poderem encaminhas as chamadas telefónicas para estes… por isso, de forma involuntária e ubíqua, a todos os momentos do nosso tempo, a nossa posição exacta é determinada não por eventuais chips que nos tenham sido implantados, mas pelos chips que carregamos no bolso para todo o lado. É certo que existem leis de protecção de dados, e que em teoria os governos de estados de direito democrático não podem andar a coscuvilhar o que os seus cidadãos andam a fazer — mas se estão perante um crime considerado grave, é possível obter autorização dos tribunais para obrigar que os operadores de redes móveis disponibilizem todos os dados que têm relativamente à posição dos seus clientes…

- Aquilo a que hoje em dia chamamos criptomoedas tem a sua origem num romance de FC de 1999 (portanto já pós-cyberpunk), Cryptonomicon, de Neal Stephenson. No caso do romance, o «dinheiro digital» era também gerado criptograficamente, mas estava ligado a barras de ouro, alegadamente ouro Nazi, e estava guardado num paraíso fiscal (fictício). Stephenson postulava que, a dada altura, seria através da Internet que se iriam criar os paraísos fiscais do futuro, desligados do sistema financeiro mundial e dos governos nacionais. Na realidade, as criptomoedas são realmente geradas através de complexos algoritmos criptográficos (e a esmagadora maioria não é emitida por nenhum banco nem nenhum governo), mas não há ouro «de reserva» — as criptomoedas valem o que valem porque as pessoas que as transaccionam acreditam, por convenção, que têm esse valor «intrínseco». Poder-se-ia escrever volumes sobre o assunto, mas aqui o meu ponto é que vivemos hoje em dia no mundo que Stephenson imaginou há duas décadas atrás, e ainda é mais abstracto do que ele pensava.

- Por falar em Stephenson… Snow Crash, escrito sete anos antes de Cryptonomicon, no final do período cyberpunk, é, também ele, um romance de FC que antecipa uma série de coisas que hoje são comuns. Em Snow Crash, os governos mundiais são tão fracos que basicamente as corporações «tomaram conta» da sociedade, com os seus exércitos privados. As pessoas daquilo que hoje em dia seria considerada «a classe média» vivem em condomínios privados geridos por essas corporações, que são, para todos os efeitos, mini-estados soberanos, onde a única «lei» que existe dentro dos seus muros é a lei da corporação que gere o condomínio. É certo que a maior parte da população é terrivelmente pobre e vive fora de todos os condomínios, numa mega-favela à escala planetária, à medida que as cidades são abandonadas e as pessoas que têm dinheiro para isso passam a viver nos condomínios. Praticamente toda a gente teletrabalha — usando um mundo virtual à escala global (e que serviu de inspiração clara — mesmo que negada por todas as partes! — para o mundo virtual Second Life, lançado 11 anos após Snow Crash, e que continua activo, embora com muito menos impacto que Stephenson previa) e os únicos empregos que existem para as pessoas das classes baixas são aquilo que hoje em dia se designa por gig economy (que podemos traduzir por «economia dos biscates» ou precariado) — nomeadamente, serviços de entregas de pizzas e de encomendas. A competição, no entanto, é feroz, e nem todos conseguem manter o emprego com facilidade — até porque «não há lei» entre os condomínios, o que significa que estes trabalhadores precários estão sempre na iminência de morrerem em serviço (apesar do trabalho ser perigosíssimo, é miseravelmente mal pago, pois há milhões de pessoas disponíveis para o fazerem). Ora em 1992 esta visão da sociedade fazia-nos sorrir (e o tom irónico usado ao longo do livro dá a entender que mesmo Stephenson não levava tudo a sério…), mas bastou a pandemia para revelar justamente quão próximo Stephenson estava da realidade: apesar das pessoas trabalharem a partir de casa, não se deu o colapso da economia (mas «apenas» uma contracção), pois as pessoas puderam continuar a trabalhar via Internet — pelo menos em grande parte dos casos. Quem é que ficou nas ruas a trabalhar? Pois… foram justamente os colaboradores da Uber Eats, da Glovo, dos serviços de entregas dos supermercados, dos correios, etc. etc. etc. Jeff Bezos aumentou a sua fortuna pessoal de forma exponencial a partir do momento em que se percebeu que, com as lojas físicas fechadas, a Amazon era a última ligação ao mundo do consumo a que estávamos habituados…

- Os «mundos futuros» nos universos cyberpunk tendem a não ser democráticos, mas sim autoritários; não há propriamente uma «classe política» mas mais uma «plutocracia» mais ou menos informal, sendo que as decisões com impacto são tomadas pelas mega-corporações, os (poucos) políticos são meros tecnocratas que executam essas decisões. No entanto, como as mega-corporações não pagam impostos, e a vastíssima classe baixa está na mais atroz pobreza, incapaz de ser taxada, os governos não têm dinheiro, e dependem da boa vontade das mega-corporações para levar a cabo os projectos mais elementares; à medida que esta situação vai progredindo, com a balança a pender cada vez mais para o lado das mega-corporações, são estas que «assumem» o papel dos governos, por exemplo nas obras públicas, na manutenção da segurança interna e externa do país, na produção de energia, na distribuição de comida e água, etc. Em geral, os mundos cyberpunk são distopias porque já não há capacidade dos governos em providenciar os mínimos essenciais para a sobrevivência da esmagadora maioria da população em condições aceitáveis. Há, obviamente, «ilhas de prosperidade» — sejam os campus das mega-corporações ou dos condomínios onde habita a (escassa) classe média que trabalha para essas mega-corporações — que são autónomas dos governos e recorrem a mão de obra praticamente gratuita (seja em regime de semi-escravidão, seja porque substituíram todos os trabalhadores por robots…) e inesgotável para construirem as suas torres, arcologias, ou condomínios… Ora se é certo que em 2021 ainda não chegámos a isto, o certo é que o populismo «está na moda», e mesmo que seja uma moda «passageira», o mundo político e o mundo financeiro andam de mãos dadas, o que é visível sempre que mais um banco «falha»: o dinheiro arrecadado por impostos cobrados aos cidadãos é «oferecido» aos privados para corrigirem os seus graves erros de gestão, em vez de ser empregue em medidas que beneficiem os cidadãos que contribuíram com esses impostos… e cada vez mais aumenta a distância entre a elite milionária e as classes médias e baixas; a discrepância, em 2021, está a aproximar-se a passos largos do que é considerado o «pico» do capitalismo laissez-faire, mais ou menos a início da 1ª Guerra Mundial, onde a distância entre os mais ricos e os mais pobres atingiu o seu máximo histórico.

- Em Admirável Mundo Novo (1932), Aldous Huxley imaginou uma sociedade, séculos no futuro, em que o objectivo principal era garantir que as pessoas fossem sempre felizes. Para isso acontecer, Huxley tinha alguns princípios: primeiro, se as pessoas forem condicionadas para aceitarem plenamente o seu papel na sociedade, então deixam de ser infelizes por não serem mais ricas, ou mais inteligentes, ou com maior educação, etc. Solução: modificações genéticas para que sejam produzidos seres humanos para preencher todos os estratos sociais de que uma sociedade necessita; e cada estrato é condicionado desde nascença (ou até mesmo antes!) para que esteja plenamente satisfeito com o estrato onde se encontra (considerando-o o melhor possível, e desprezando os restantes). O segundo princípio parte do pressuposto que uma grande fonte de insatisfação tem a ver com as relações pessoais e familiares; com casais que se divorciam porque houve adultério; ou que maltratam as crianças, que depois seguem a sua vida com traumas de infância, etc. Huxley é radical, e na «sua» sociedade do futuro, não há a noção de «família» propriamente dita, pois toda a reprodução da espécie humana é feita in vitro, meticulosamente controlada de acordo com as necessidades do momento, e as crianças resultantes são educadas (condicionadas) pelo Estado até que atinjam a idade adulta. Deixa, pois, de haver «necessidade» de constituir família; e a consequência disso é que o conceito de «monogamia» deixa igualmente de fazer sentido. A sociedade de Huxley não é apenas uma sociedade de sexo livre; é uma sociedade em que o conceito de «casal» ou mesmo de «convivência» permanente com outro(s) ser(es) human(os) não só não faz sentido, como é uma potencial fonte de infelicidade. Assim, «todos pertencem a todos», como diz um dos motes da nova sociedade (é mesmo o subtítulo da série baseada no livro, emitida em 2020, e que, devido às fracas audiências e à pandemia, acabou por ser descontinuada após a primeira temporada); não há assim razão para ciúmes, invejas, «traições», manipulações, etc. Finalmente, Huxley correctamente anteviu que mesmo assim iriam haver momentos em que as pessoas estariam infelizes por alguma razão (por exemplo, por anteciparem umas férias com a pessoa X, apenas para depois saberem que o local para as férias foi devastado por um furacão e que a viagem terá de ser adiada…). Daí ter sido desenvolvida uma droga legal e universal, o soma, que podemos descrever como um antidepressivo e ansiolítico, 100% eficaz, imediato, e sem quaisquer efeitos secundários (tecnicamente nem sequer é uma substância viciante, embora depois se veja mais tarde que não é bem assim…); todas as pessoas são condicionadas desde crianças para recorrerem ao soma sempre que se sentirem tristes ou irritadas com alguma coisa. Nesta distopia, o papel do Estado é o inverso do que é apresentado pelos autores cyberpunk: o Estado é omnipresente, mas tem como único objectivo (e mais nenhum) proporcionar a felicidade de todos os cidadãos — e consegue-o fazer na realidade, graças a uma série de mecanismos de auto-regulação a vários níveis, que vão se tornando mais claros ao longo do livro; na verdade, o livro em si — sempre escrito também num tom irónico — é perturbador porque claramente não descreve uma utopia, mas o «admirável mundo novo», para os seus habitantes (não para nós!), é, de facto, «o melhor dos mundos possíveis», e é assim para todas as pessoas, do mais humilde operário numa fábrica aos Controladores (a meia dúzia de pessoas responsáveis pela gestão e organização do Estado planetário — um por cada continente). Mas à custa de perdermos valores como a família, o casal monogâmico, o livre arbítrio de podermos escolher a vida que queremos (e trabalhar para isso!), a satisfação de vermos as nossas crianças crescer, e de andarmos drogados todo o tempo. Ora o certo é que, para cerca de um terço da população dos países ditos desenvolvidos, o recurso aos antidepressivos e ansiolíticos é uma realidade do dia-a-dia, que se prolonga por anos ou décadas, e a actual geração destes medicamentos praticamente não têm efeitos secundários (mesmo a muito longo prazo) e são muito baratos; e já li estimativas que só não são mais porque o estigma da «doença mental» é enorme, pois pelo menos outro terço também deveria estar a ser medicado (o melhor exemplo actual sendo os Estados Unidos, onde o acesso à saúde mental é difícil e caríssimo, pelo que a esmagadora maioria das pessoas que beneficiariam de um tratamento com antidepressivos, ansiolíticos, antipsicóticos, etc. não o fazem — mesmo que até tenham consciência de que o desejariam fazer, mas simplesmente não têm recursos financeiros para isso… refugiando-se noutras drogas legais muito mais acessíveis, como o álcool). Huxley postulava que todas as pessoas necessitariam de algum soma, nem que fosse muito esporadicamente e em doses muito ligeiras; outros necessitariam de doses muito mais elevadas. Se calhar tinha toda a razão, o que torna o seu romance, noventa anos mais tarde, ainda mais perturbador — pois já vivemos numa sociedade em que a procriação medicamente assistida é uma realidade, e apesar de ainda não estar disponível a gestação extra-uterina (mas já há experiências nesse sentido!), o certo é que cada vez conseguimos salvar mais bebés prematuros (e cada vez mais prematuros!) recriando, de forma artificial, o útero maternal, até que se dê o nascimento. E o caso de pessoas como o Cristiano Ronaldo que têm filhos «sem mãe», através da gestação de substituição, são uma realidade do presente…

Ora quando a realidade imita a ficção — por vezes indo mais longe do que os próprios autores imaginam — não é fácil fazer «ficção científica» propriamente dita, especialmente se se quiser inventar um cenário num futuro próximo ou mesmo no presente; é preciso ter acesso a um vasto leque de conhecimentos sobre tecnologia, sobre política, sobre o ambiente empresarial, para que a história seja minimamente convincente, no sentido em que a ficção científica deve conseguir atingir a suspension of disbelief: em português, a tradução livre para «suspensão de descrença» soa muito mal, mas trata-se de um dispositivo literário em que o autor consegue persuadir o leitor de que a narrativa é verosímil, procurando eliminar quaisquer referências que permitam ao leitor afirmar «isto nunca poderia ter acontecido» ou «isto nunca poderá acontecer». Trata-se de um dispositivo literário já antigo — basta pensar nos romances de viagens, ou nos romances góticos, em que o autor começa dizendo que vai narrar acontecimentos verdadeiros, dos quais foi testemunha ocular, ou que recebeu uma carta contendo um manuscrito, de origem fidedigna, que narra os acontecimentos que «efectivamente aconteceram» por mais bizarros que pareçam. Os fãs tanto de Edgar Allan Poe como de H. P. Lovecraft reconhecerão imediatamente este tipo de narrativa — uma técnica, portanto, com pelo menos dois séculos, na literatura dita fantástica — ao ponto que corre a «lenda urbana» de que a biblioteca nacional do Reino Unido, a British Library, contém uma ficha, arrumada numa prateleira consultada frequentemente por fãs de Lovecraft, explicando que «o livro Necronomicon é um livro fictício, inventado por H. P. Lovecraft, e por isso não se encontra nesta biblioteca». Isto porque Lovecraft é tão explícito na descrição da história deste livro que ainda hoje há quem acredite que existe…

É, pois, neste contexto que deve ser apreciado o esforço extraordinário que esteve por trás da produção de Mr. Robot — uma superprodução criada e realizada por Sam Esmail (distribuído via USA Networks e Amazon Prime, entre outros), e tendo como actor principal o inigualável Rami Malek, que nos deu uma excelente interpretação de Freddy Mercury em Bohemian Rhapsody (2018).

Ao longo de quatro temporadas, com início em 2015, Sam Esmail tece uma narrativa complexíssima, a vários níveis, que é mais ou menos contada da perspectiva da personagem principal, Elliot Alderson, um especialista em cibersegurança, que, fora das horas de trabalho, é um auto-proclamado hacker ético.

Ora a palavra hacker remete-nos automaticamente para o lado mais negro das tecnologias da informação — os ditos «piratas informáticos», que penetram ilegalmente sistemas de empresas, organizações e até governos, em busca de informação que possam vender a terceiros, ou para mandar sistemas inteiros abaixo, muitas vezes em troca de um pagamento substancial. Estes são só um tipo de hackers, e, na realidade, nem são forçosamente os mais frequentes — o número de pessoas com propensão criminosa é sempre sobre-estimado pela população em geral (mas isto seria algo digno de debater!). A maior parte dos ditos hackers são, na realidade, «meros» especialistas em cibersegurança, e é graças a estes que temos conhecimento das miríades de falhas de segurança que são encontradas diariamente em todo o tipo de sistemas informáticos — e que, por consequência, conseguimos corrigir antes que apareça um verdadeiro pirata informático.

Na série, Elliot não é um pirata informático — pelo contrário, o seu trabalho diário faz com que tenha de enfrentar problemas criados por verdadeiros piratas informáticos — mas usa os seus conhecimentos para «resolver problemas», pessoais e de terceiros. Por exemplo, alguém resolve enganar uma pessoa amiga, com uma aldrabice qualquer, em que essa pessoa «caíu» que nem um patinho. Elliot, durante a noite, vai então investigar quem é que foi o autor dessa aldrabice, descobre a sua presença na Internet, rapidamente usa uma ou outra técnica de intrusão no sistema do aldrabão, e, com um pouco de paciência e algumas ferramentas automáticas, encontra informação incriminatória no sistema — podem ser fotografias de pornografia infantil (proibidas em todas as jurisdições!), podem ser comprovativos de compra de brinquedos sexuais de fetiches pouco comuns, pode ser mesmo uma declaração de impostos deliberadamente mal preenchida, fotografias com a amante… «todos têm um podre», segundo a mentalidade de Elliot, e é uma questão apenas de procurar… todos nós (pelo menos assim era em 2015) deixamos um «rasto electrónico» das ilegalidades que cometemos, em sítios que pensamos estar seguros. Como um perdigueiro, Elliot «fareja» esse rasto até à origem, e depois é tudo uma questão de paciência: é fácil encontrar pistas para as senhas de acesso, quando se analisa, por exemplo, a página pessoal nas redes sociais — as senhas de acesso mais comuns ainda continuam a ser «as do costume», como a data de nascimento, o nome do companheiro(a), o nome do cão, a cidade onde se nasceu, uma sequência de letras ou números no teclado, e variações sobre este tema…

Quando Elliot encontra uma quantidade de informação que considera mais que suficiente para poder incriminar o aldrabão em questão, então combina encontrar-se com este (geralmente fingindo cair na mesma patranha). E aqui revela o seu verdadeiro propósito: ameaçar o aldrabão, mostrando-lhe uma amostra da informação que recolheu, exigindo então que devolva o dinheiro com que enganou a amiga (se foi uma aldrabice envolvendo dinheiro), ou então ele irá divulgar a informação que recolheu — seja à Polícia (se for caso disso), seja à mulher (se for um caso de adultério), seja ao público em geral (se for uma actividade tecnicamente legal, mas humilhatória se for exposta). E, para os casos de pessoas potencialmente violentas, ele avisa que não só tem cópias de toda a informação, espalhada em servidores por todo o mundo, como estas estão «armadilhadas» — se ele, Elliot, não confirmar de X em X tempo que está vivo e com saúde, os seus sistemas enviam essa informação automaticamente para a Polícia, para os jornais, para o Wikileaks, enfim, para onde quer que seja e que cause o maior dano possível ao aldrabão. Regra geral, o aldrabão pensa que está a ser vítima de chantagem pura e simples (uma mente criminosa pensa que todos são igualmente criminosos), mas Elliot nunca quer dinheiro. Quer sempre que seja restabelecida justiça. Regra geral, consegue-a, porque o aldrabão percebe perfeitamente que Elliot está a falar a sério e que tem mesmo acesso a toda a informação…

Normalmente, Elliot não conta à pessoa amiga o que fez por ela. Não é esse o seu propósito. Também não se vai «gabar» nas redes sociais daquilo que fez (aliás, como toda a gente verdadeiramente inteligente, não perde tempo com as redes sociais — excepto como parte da sua «investigação»). Para ele, a única satisfação é saber que conseguiu repôr a justiça, e, com um pouco de sorte, até fará os tais aldrabões desistirem de continuar os seus esquemas, pois nunca saberão se Elliot irá estar «à coca» deles no futuro…

Se fosse «apenas isto», a série teria um âmbito limitado, e a personagem de Elliot seria pouco interessante.

Mas Sam Esmail resolveu dotar Elliot de duas características fundamentais (para além da sua inteligência e talento, mas isso é algo que é, ao longo da série, uma característica comum a grande parte das pessoas que Elliot encontra). Primeiro de tudo, ele sofre de um certo grau de sociopatia e/ou alheamento dos sentimentos e emoções (como acontece com uma série de doenças mentais, especialmente em pessoas dentro do espectro autista). Mas Elliot é altamente funcional, pois sabe perfeitamente que tem essa «dificuldade», que é um aspecto da sua personalidade, e que tem de fazer um esforço para lidar com as outras pessoas, porque é isso que é esperado de alguém «normal». Rami Malek é exímio em representar Elliot desta forma: alguém que não sorri (saber quando sorrir requer muito esforço), mas que é extremamente bem educado na maior parte das situações (não vá alguém sentir-se ofendido), com um tom de voz sempre calmo, quase monocórdico, do qual estão ausentes as emoções — mas também sem parecer assustador, irritante, malicioso, falso, etc. Pelo contrário: a sua forma de comunicação é particularmente apreciada no ambiente empresarial, pois indica que Elliot é alguém que se rege pela lógica e pela razão, e não pelos sentimentos. Mesmo em situações muito stressantes — como um ataque informático descomunal nos servidores do cliente mais importante da empresa para onde trabalha — é encarado com Elliot com uma aparente calma e ausência total de ansiedade. Como sabemos o que Elliot pensa, sabemos que isto não é totalmente verdade; Elliot tem apenas imensa dificuldade em exprimir as suas emoções da forma «correcta», e ele tem perfeita consciência disso; mas, no tal caso do ataque informático que Elliot tem de eliminar, é mais importante resolver o problema o mais depressa possível, antes que os danos sejam irremediáveis, do que estar a preocupar-se activamente com as emoções que deve exprimir no momento. É uma questão de prioridades; Elliot precisa de muita concentração para exprimir as emoções, concentração essa que, em momentos de crise, ele prefere guardar para resolver os problemas. Mas para Elliot não ser meramente um «estereótipo» do doente de Aspergers funcional, a sua interacção com toda a gente é quase «normal», no sentido em que ninguém que não saiba previamente o que se passa com Elliot não irá «desconfiar» de nada.

A segunda característica é bastante mais complexa, e vai servir de estrutura de suporte para grande parte do desenrolar da narrativa: Elliot tem aquilo que commumente se designa por dupla personalidade — o termo técnico correcto é perturbação de identidade dissociativa — que é, na realidade, um tipo de condição mental extremamente raro e altamente controverso no meio da psiquiatria e psicologia (o número de casos «reais» reportados — ou seja, que não podem ser explicados por outras patologias — é tão pequeno que a comunidade científica questiona se esta perturbação existe mesmo). Ora para apresentar este tipo de perturbação do ponto de vista de Elliot, Sam Esmail vai recorrer a uma série de truques narrativos, que não são imediatamente claros para o espectador: por exemplo, Elliot não é um narrador-observador nem imparcial, nem sequer omnisciente, e, à medida que a série vai progredindo, cada vez é mais difícil perceber aquilo que é a realidade objectiva, externa a Elliot, e aquilo que é uma realidade subjectiva, ficcional ou imaginada, e que não sabemos — porque Elliot não o sabe — se está mesmo a ocorrer ou não. A questão da identidade dissociativa também não ajuda a «entender» melhor o que se passa: é que a dada altura Elliot tem consciência da existência dessas «múltiplas personalidades» (a única forma de racionalmente fazer sentido de uma situação aparentemente paradoxal e incompreensível), mas raramente tem as memórias do que essas personalidades fazem (este é um sintoma clássico deste tipo de distúrbio). Elliot, no entanto, é suficientemente inteligente para deixar «pistas» de uma das personalidades principais para outra; não há propriamente uma «partilha de memórias» mas há uma consciência de que é possível às personalidades comunicarem entre si (e ambas, nesse caso, ficam com as respectivas memórias); até que a certa altura Elliot consegue mesmo dialogar com algumas das suas personalidades, especialmente as mais importantes para a narrativa, que se «materializam» na sua percepção do mundo, como se fossem outras pessoas fisicamente presentes. Mais uma vez: Elliot sabe que essas pessoas não estão lá, que está apenas a imaginar a sua presença, mas isso não impede de ter diálogos com elas, especialmente quando tem a consciência de que há algo na memória da outra personalidade que é importante para resolver uma situação da personalidade «Elliot», e que a única forma de obter acesso a essa informação é conversando com essa outra personalidade e convencendo-a a fornecer o elemento de informação de que Elliot necessita. No início da série, estas tentativas raramente resultam, mas Elliot vai também progressivamente aprendendo a lidar com a situação — sempre consciente de que essas «personalidades», embora se comportem como se fossem totalmente distintas de «Elliot», não deixam de fazer parte dele — e acaba por ir conseguindo mais e mais informações…

Sam Esmail, com o «pretexto» de narrar uma história de ficção científica passada no presente (2015, para ser mais preciso — nas temporadas seguintes, continua-se a estar no ano de 2015, mas Esmail aproveita elementos da história recente, como a ascenção de Trump ao poder, como instrumento narrativo para profetizar um futuro distópico que as personagens, por estarem ainda em 2015, não podem acreditar que possa vir a acontecer…), está-nos na realidade a apresentar um complexo romance psicológico. No entanto, é importante reconhecer que nenhum dos dois aspectos da série — tanto a parte da segurança informática como a parte da psicologia — é descurado em prol do outro; assim, Esmail vai rodear-se de peritos em ciberataques e segurança informática, tal como de psicólogos e psiquiatras, que servem de consultores para que tudo o que seja apresentado no écrã seja real, ou pelo menos verosímil.

Aliás, Rami Malek, que é conhecido por ser praticamente obsessivo com a preparação para encarnar uma personagem, conta que passou várias sessões com o seu psicólogo para perceber melhor como é que se comporta uma pessoa com múltiplas personalidades, assim como com uma personalidade borderline, ou dentro do espectro autista; pediu igualmente acesso a literatura sobre o assunto e estudou-a profundamente. Quando, no início da rodagem da primeira temporada, Malek desempenhava determinada cena em que reparava que algo no guião não estava «cientificamente correcto», informava Esmail de que a cena tinha de ser rescrita. Consta que o realizador-argumentista ficou de tal forma fascinado com o vasto conhecimento de psicologia que perguntou a Malek onde é que tinha estudado sobre o assunto — Malek explicou que ia «tirar dúvidas» com o seu psicólogo sempre que precisava. Este passou a integrar a «equipa técnica» de consultoria, de forma permanente a partir da segunda temporada.

Não tenho conhecimentos que me permitam avaliar o grau de verosimilidade da componente psicológica da narrativa, mas posso dizer que a série foi-me recomendada pelo meu próprio psicólogo, que considerava esses aspectos muito próximos daquilo que é o conhecimento científico sobre o assunto. Posso, no entanto, analisar os pormenores relativos à componente informática!

Aqui devo dizer que Esmail se esmerou nos pormenores e detalhes, por mais «bizarros» que possam parecer ao público em geral. Certas técnicas de intrusão apresentadas no filme — e que podemos seguir com bastante pormenor, quando a câmara foca o écrã do computador de Elliot — são absolutamente realistas, isto é, são omitidos muito poucos detalhes sobre como o ataque informático se desenrola. Muitas vezes, os planos para determinado ataque informático são discutidos pelas personagens em jargão técnico, que está absolutamente correcto. Talvez para o público em geral seja difícil de aceitar que seja «tão fácil» e «tão rápido» descobrir uma senha de acesso para activar um telemóvel à distância (mesmo quando o equipamento em questão pertence à polícia!) — na série, essas operações levam segundos, o que pode não parecer credível — mas a verdade é que é assim mesmo. Um dos vários méritos da série é mostrar que os ataques informáticos maliciosos, quando feitos por verdadeiros profissionais, são executados em comparativamente pouco tempo, usando um conjunto de técnicas aparentemente complexas mas que são rapidamente colocadas em funcionamento por alguém que é um verdadeiro perito no assunto, e que, regra geral, não deixam traços — pelo menos, é esse o objectivo do verdadeiro hacker.

Tanto é assim que um grupo de hackers éticos do mundo real, fascinados com a série e com os conhecimentos que Esmail revela na mesma, resolveu colocar no ar um site com todas as ferramentas usadas por Elliot e os restantes hackers. Estas ferramentas são bem reais, bem verdadeiras, e são usadas da forma mostrada na série (com mais ou menos detalhe, bem entendido). É certo que Elliot por vezes «improvisa» uma nova ferramenta, mas fá-lo de uma forma perfeitamente consistente com a realidade informática e o conhecimento de cibersegurança de que dispômos.

Mais ainda, a série Mr. Robot orienta o espectador para a subcultura hacker, tanto na sua versão mais ética (protagonizada essencialmente por Elliot), como as suas formas mais perniciosas, criminosas, ou mesmo militares. Elliot pode ter os seus problemas de saúde mental, mas não deixa de ser «uma pessoa normal» — não é um jovem gordo que passa os dias a jogar no computador numa cave qualquer da casa dos pais, sem qualquer contacto com o mundo ou a realidade. Não, Elliot tem o seu próprio apartamento (que mesmo sendo um «apartamento de homem solteiro» não é propriamente uma lixeira…), tem um emprego fixo e estável (onde ganhará principescamente), e apesar da sua aversão social, consegue estabelecer algumas relações de maior familiaridade com os colegas de trabalho. Ademais, tem uma «namorada de infância» — relação essa que não foi assumida na altura, mas que se mantém ao longo da série — que até é quem lhe arranja o emprego. É uma pessoa leal aos amigos, como já vimos; mas também está atento e informado sobre a sociedade em geral, não está meramente alheado do mundo e dos seus problemas, como se imagina que muitos hackers possam estar — não é esse o caso dos hackers em Mr. Robot! Podem não perder tempo desnecessário mas estão a par das notícias — em casa de Elliot, por exemplo, não é invulgar que esteja a TV ligada num canal qualquer de notícias.

É verdade que a série começa com Elliot a tentar ver-se livre da toxicodependência — as drogas permitem manter a sua personalidade «principal» sempre activa, para além de o ajudar a concentrar-se no trabalho. Sabemos também que houve um «incidente» num emprego anterior, onde Elliot aparentemente «perdeu a cabeça» e cometeu um acidente grave pelo qual foi despedido e processado, e enviado para uma psicóloga para aprender a lidar com os seus acessos de raiva descontrolada. Elliot tem uma relação estranha com a sua psicóloga — por um lado, à medida que o tempo passa, sabe dizer-lhe exactamente o que ela quer ouvir para dar relatórios favoráveis ao tribunal e poder assim manter o emprego presente. Mas por outro lado, a páginas tantas, tem mesmo necessidade da ajuda real da psicóloga; e, por sua vez, considera-a sob sua «protecção» — quando esta é ameaçada por um pretendente-a-namorado, Elliot «resolve o assunto», descobrindo os podres deste e enfrentando-o com as provas documentais. Apesar da psicóloga não querer que ele intervenha, ele fá-lo à mesma: algo o compele a enfrentar todos os aldrabões, enfim, todas as pessoas que ele considera más para a sociedade, mas que mais ninguém enfrenta; ele sabe que tem os meios para o fazer, embora, tecnicamente falando, esses meios envolvem a intrusão ilegal em muitos sistemas…

Esta consciência social vai-se tornando progressivamente mais aparente. Elliot, devido aos seus problemas de socialização, vai aprendendo mesmo assim, ao seu ritmo, a diferença entre «bem» e «mal», no sentido em que o «mal» não é apenas aquilo que afecta um indivíduo em particular, mas toda a sociedade; e sente-se frustrado porque não consegue, literalmente, «resolver todos os problemas do mundo».

Mas chega um ponto de viragem na sua vida. De uma forma muito complicada (e que mais tarde é revelada que as coisas não ocorreram como Elliot as imagina — mas, na altura, ele não se apercebe da realidade tal como ela é), Elliot entra em contacto com uma organização de hackers essencialmente éticos, que têm justamente como objectivo «resolver todos os problemas do mundo». Todos os membros do grupo de alguma forma acham que isso pode ser possível, embora não em isolamento; só trabalhando em conjunto é que conseguirão lançar uma sequência de acontecimentos que lhes permitirá «resolver todos os problemas do mundo».

Mais uma vez, Sam Esmail apresenta esta «sociedade secreta de hackers» de uma forma muito próxima à da realidade. Auto-denominada de fsociety (uma abreviatura de fuck society), a pequena sociedade encontra-se numa antiga casa de jogos electrónicos dos anos 1980 que já não está a funcionar — mas, por uma série de coincidências felizes, o dono (ou herdeiro do dono) deixou o usufruto a um dos membros da fsociety, e, em consequência disto, apesar da empresa gestora da casa de jogos já não exista legalmente, através do pagamento (mais ou menos anónimo) da renda, da conta de luz e acesso formidável à Internet, é possível estabelecer uma «base de operações» secreta, discreta, e num «limbo legal» que faz com que seja impossível relacionar os membros da sociedade com aquele espaço privado. Sam Esmail confessou numa entrevista que a fsociety é vagamente inspirada numa sociedade de hackers do mundo real, conhecida como Anonymous, embora pessoalmente acho que a fsociety é substancialmente mais sofisticada e muito mais organizada do que os Anonymous — que estão espalhados por todo o mundo, incluindo Portugal, deliberadamente sem organização, nem estrutura, e muito menos liderança. No entanto, é verdade que os Anonymous também «pisam a linha» do que é legal e do que é crime, com o objectivo de expôr situações ao público em geral

Este tipo de situações em que existe uma «ambiguidade legal» é muito explorado na série; e, em certa medida, leva-nos à arma mais poderosa de todos os hackers: não uma ferramenta informática «mágica» que permite entrar em todos os sistemas, mas algo que é conhecido como engenharia social: a ideia que é possível enganar outras pessoas através de uma série de truques psicológicos para ter acesso a informação confidencial.

Vou dar alguns exemplos da série mas também da vida real. A dada altura na série, é preciso infiltrar uma rede informática de uma empresa poderosa. Ora Elliot sabe que a segurança dessa rede é inatacável do exterior — pois ele até fez parte da equipa que a desenhou — ou, se for atacada, haverá de certeza algum humano avisado de imediato para isolar o ataque. O objectivo dos hackers é, pois, atacar a rede do interior. Para tornar as coisas mais perigosas, a empresa em questão estava sob auditoria do FBI (salvo erro), e um dos andares do edifício tinha sido ocupado pela equipa de cibercrime local do FBI — portanto, para além da equipa de cibersegurança, também era preciso ter em conta que o próprio FBI estava dentro do edifício, ligado à mesma rede interna, e capaz de monitorizar todas as tentativas de infiltração.

Para isso, é preciso «enganar» os funcionários dessa empresa, fazendo-se passar por funcionários legítimos e depois conseguir acesso à rede interna, sem levantar suspeitas. Uma possibilidade é referida quando tentam responder à simples questão: «que zona do edifício não tem câmaras de vídeo-vigilância?» Resposta: as casas de banho, que, por questões de privacidade, nunca têm câmaras… são, pois, o local preferido para os piratas informáticos deixarem o seu equipamento, escondido por trás de um painel qualquer, ou dentro do tecto falso… desde que saibam onde é que passa a cablagem de rede e consigam assim acesso, ou, alternativamente, usando o Wi-Fi da empresa, que, regra geral, é relativamente fácil de aceder. Noutro episódio, o dispositivo em questão é colocado à vista, por baixo de uma secretária, como se fosse uma UPS ou demais dispositivo «legítimo» deixado aí por um funcionário (seguindo a velha teoria clássica de que a melhor forma de esconder um objecto é deixá-lo à vista de toda a gente).

Outro exemplo da série: para aceder também a uma rede interna era necessário encontrar uma forma de entrar no edifício e colocar directamente um vírus nalgum computador ligado à rede. Ora o problema é que existia um sistema de detecção de vírus e demais software malicioso à entrada da rede, através de uma firewall protegida contra todo o tipo de intrusões. A solução? Atacar os elementos mais vulneráveis da rede — os seres humanos. Se é verdade que os empregados de uma empresa com uma rede altamente segura estão normalmente informados dos riscos e têm presentes as normas internas relativamente à cibersegurança… os seguranças (que são seres humanos e subcontratados a terceiros) podem não estar ao corrente das mesmas normas. Assim, o que a irmã de Elliot faz é espalhar uma série de USB pen drives pelo parqueamento externo do edifício. Depois foi só aguardar que chegassem os seguranças para o início do turno — mais cedo ou mais tarde, algum haveria de encontrar uma dessas pen drives e levá-la consigo, por mera curiosidade, para ver o que contém. Outro truque simples é piratear um jogo ou um filme e colocá-lo na pen drive, indicando o nome no exterior; ou então aplicar um logotipo de alguma marca facilmente reconhecível. Basta depois a pessoa inserir a pen drive num computador ligado à rede interna para que seja transferido o vírus para o interior; é tão simples como eficaz.

Fizeram-se mesmo alguns estudos académicos sobre este assunto, espalhando pen drives por liceus ou universidades, e estimando quantos foram apanhados pelos alunos e inseridos nos seus computadores antes de serem reformatados. Os números são assustadores: alguns estudos mostram que 98% das pen drives acabam por ser levadas pelos alunos, sendo que entre 50 a 70% são inseridos nos seus computadores, capazes de infectar o respectivo sistema antes mesmo que o software anti-vírus consiga analisar a pen drive (nos estudos académicos, evidentemente, a «infecção» era um simples programa que enviava uma mensagem a um servidor central — indicando aos investigadores académicos de que aquela pen drive tinha sido «activada» — e que depois se auto-destruía). Por mais surpreendente que possa parecer, e apesar de tantos avisos em contrário, este tipo de engenharia social baseia-se num excelente conhecimento da psicologia humana: é «normal» ficarmos radiantes por encontrarmos qualquer coisa que nos chame a atenção, tem a ver com a curiosidade intrínseca da espécie humana, e não agimos de forma racional nestes casos…

Um exemplo muito mais clássico é o de alguém que diz vir entregar uma refeição para uma reunião de direcção, chegando ao edifício montado numa mota (por exemplo, com uma caixa da Uber Eats, que é o único elemento que identifica o «operador») e apresentando-se ao segurança na portaria. Com um mínimo de «trabalho de casa», será possível saber os nomes dos directores da empresa — mas também, por exemplo, saber que estão ausentes em reunião externa. É normal os seguranças serem informados que vão receber uma refeição ou uma encomenda externa — mas também é normal as pessoas se «esquecerem» de informar os seguranças, especialmente se estão a meio de uma reunião importante que se prolonga muito para além da hora estipulada, durante a qual alguém sugere que se mande vir umas pizzas. Neste tipo de situação, o segurança tem o dever de telefonar à pessoa em questão e confirmar a encomenda. Mas e se ninguém responder nem da sala da alegada reunião, nem do gabinete do director? Basta muito pouco talento para imitar um entregador de pizzas, resmungando pelo tempo que está a perder, explicando que se não entregar a pizza em meia hora, não lhe pagam a «corrida», a não ser que o segurança esteja disposto a assinar um documento em que assume toda a responsabilidade… e se este até se disponibilizar a fazer isso (o que será raro!), o falso entregador de pizzas poderá sempre tentar insinuar que por ele tanto se lhe dá, mas que é possível que o director não fique muito satisfeito por saber que as pizzas — já pagas! — não foram entregues… e pronto, é o suficiente para o pirata informático entrar no edifício e «espetar» com uma USB pen drive infectada no primeiro computador que encontre — ou perguntar onde fica a casa de banho, para deixar lá um dispositivo qualquer que lhe permita o acesso à rede… Nem despertará muita desconfiança se se pedirem informações a quem encontrarem nos corredores; com muita sorte, até poderão conseguir ter acesso ao gabinete do director (a sua ausência não será do conhecimento geral da esmagadora maioria dos funcionários), e infectar directamente o computador deste… mesmo que, a posteriori, a tramóia seja descoberta (porque o segurança manteve o registo de entrega da pizza!), já é tarde demais: a segurança já foi comprometida, e, como a série mostra, em muitos dos casos os hackers só precisam de segundos até infiltrarem a rede.

Na série é usada uma variante mais complexa deste mesmo esquema: Elliot precisa de ter acesso à sala dos servidores e infiltrar um sistema directamente, sem passar pela rede, que ele sabe ser segura. Mas evidentemente que nenhum «entregador de pizzas» terá a capacidade de entrar na sala dos servidores! É preciso um estratagema um pouco mais complexo, e aqui entra o conhecimento do funcionamento empresarial, associado ao comportamento psicológico. Em grandes empresas, é frequente serem realizadas auditorias de segurança informática, seja por entidades externas, seja por entidades internas — tipicamente, técnicos que têm as mesmas responsabilidades noutra divisão da empresa, geograficamente distante. Começa-se por infectar a rede da divisão menos segura, acedendo ao sistema interno de marcação de agendas, e indicando que será feita uma auditoria à outra divisão (a mais segura), em determinada data e hora, a ser realizada pela pessoa X. Isto às vezes pode ser até um simples email. Depois é preciso arranjar forma de falsificar credenciais — nalguns casos pode ser pouco mais do que um email impresso. O pirata informático apresenta-se no dia e hora previamente combinados; como a marcação da agenda «bate certo», o segurança é informado devidamente, é destacado um colega para acompanhar o «auditor visitante» directamente à sala dos servidores, etc. Porque é que isto funciona? Porque numa empresa a partir de uma certa dimensão não é fácil conhecer todos os colegas que trabalham em todas as divisões, especialmente aquelas que estão fisicamente distantes; desde que uma pessoa siga os «procedimentos correctos» assume-se que «é da casa» (e isto é bem mais verdade do que se possa pensar!). Como há uma certa rotatividade de funcionários, é provável, por vezes, que a lista de funcionários não esteja actualizada. É possível mesmo tornar este cenário ainda mais elaborado: no tal email impresso, acrescentar o nº de telefone do «chefe» que alegadamente escreveu o email, que será um número falso, tocando num telemóvel de um cúmplice, que irá confirmar a existência do email e da autorização. Mais uma vez, o nível de elaboração pode ser mais ou menos complexo de acordo com o conhecimento mais ou menos profundo que os «piratas» tenham da sua «vítima». Na série, Elliot muitas vezes vai estar a usar este estratagema para se infiltrar na empresa sua cliente, cujos procedimentos e protocolos de segurança são bem conhecidos por ele (pois era quem os auditava externamente).

Deixo finalmente um exemplo da vida real; a situação em questão nada tem de «criminosa», e passou-se quase um quarto de século desde a sua ocorrência; nesses tempos, trabalhava na minha própria empresa, co-fundada com uns amigos, e que era o primeiro fornecedor comercial de acesso à Internet em Portugal, numa altura em que, para muitas entidades portuguesas, a Internet seria uma «moda passageira», uma «americanisse», mas que não era levada muito a sério, excepto no meio académico. Isto queria dizer que as telecomunicações internacionais eram regidas por complexos protocolos com vários operadores habituados a lidarem com um subconjunto muito pequeno de entidades — por exemplo, imagine-se que a Caixa Geral de Depósitos precisava de uma ligação privada (por linha dedicada) entre a sua sede em Lisboa e a filial de Paris. Não existindo à data operadores de fornecimento de Internet comercial, a CGD iria naturalmente recorrer aos serviços dos operadores de telecomunicações «tradicionais» para estabelecer essa ligação — um serviço que era comparativamente caro (ainda é!). Normalmente, esse serviço era prestado pela Marconi, na altura um departamento da Portugal Telecom especializado nas ligações internacionais. Quantas empresas precisariam deste tipo de serviços? Não muitas — imaginemos que, na altura, pelo menos o Banco Espírito Santo e o Millennium BCP seriam outros potenciais clientes deste tipo de serviços, já que também tinham filiais fora de Portugal (mas não muitas!). E haveriam decerto multinacionais a operar em Portugal — pense-se na Siemens, ou na AutoEuropa, na Microsoft, na Oracle, etc. — que talvez já tivessem estabelecido a interligação entre as suas redes informáticas nos vários países desta forma. Ou seja: sim, claro que haviam clientes para este tipo de serviços. Mais ainda: nessa altura, as chamadas telefónicas internacionais eram ainda consideravelmente caras, mas o mercado estava liberalizado: para empresas de uma certa dimensão, era mais vantajoso estabelecer linhas dedicadas entre Portugal e os restantes países onde operavam, e interligar assim as suas centrais telefónicas — e, a um ritmo crescente, as suas redes internas. Isto fez com que surgissem imensos operadores no mercado, incluindo a operar em Portugal, que aproveitaram-se deste «nicho de mercado» para oferecerem uma série de produtos e serviços que os operadores «tradicionais» (no nosso caso, a Marconi e a Portugal Telecom) cobravam não só a preços extraordinários, mas levavam também imenso tempo a estabelecer as interligações, com uma vasta e complexa burocracia associada, que atrasava imenso o processo. Os diversos operadores globais de telecomunicações, muitos dos quais surgindo «do nada» na década de 1990, aperceberam-se que, com a liberalização do mercado de telecomunicações (em simultâneo nos Estados Unidos e na Europa), tinham uma oportunidade de competir taco-a-taco com os grandes gigantes das telecomunicações, roubando-lhes clientes, e rapidamente crescendo também, tornando-se gigantes por sua vez (o que efectivamente veio a acontecer).

Ora mesmo assim digamos que os serviços eram caros demais e muito complexos de operar para empresas ou organizações de dimensão muito reduzida; mas, graças à popularidade crescente da Internet, isto estava a mudar a um ritmo exponencial, um pouco por todo o mundo — mais sólido no Reino Unido, Holanda, e evidentemente nos Estados Unidos; mais atrasado nos restantes países, especialmente os que se consideravam mais periféricos, como era o caso de Portugal (o que era uma estupidez, mesmo na altura, já que uma parte consideravelmente importante dos cabos submarinos transatlânticos passava justamente por Portugal — para os EUA, para o Brasil, para dar a volta à África e chegar à Índia… na realidade, Portugal estava extraordinariamente bem posicionado geograficamente para ser o centro das telecomunicações globais, e não a periferia, como um meu amigo e sócio — Mário Valente — disse publicamente numa conferência em 1995; mas infelizmente não foi levado a sério na altura…).

Os anos 1990 foram marcados pelo crescimento exponencial em imensos sectores da economia, e a Internet foi um dos mercados mais «afectados», no sentido em que, de repente, da noite para o dia, «toda a gente» queria estar ligado à Internet. Isso criou um problema à escala planetária — a infra-estrutura de telecomunicações existente estava pensada principalmente para comunicações por voz, que certamente crescia, especialmente com a «ajuda» dos telemóveis, cuja popularidade começava-se a fazer sentir (à medida que os preços caíam). Mas a indústria das telecomunicações teve não só de se «reinventar» — novos produtos, novas tecnologias, uma utilização completamente diferente que era dada à infra-estrutura existente — como, pior ainda, precisou de se adaptar a esta realidade do crescimento exponencial. Ora isto era muito complicado quando se tinham processos intermináveis, incrivelmente burocráticos, com equipas que não estavam habituadas aos ritmos de trabalho impostos pelo crescimento exponencial e que por isso, apesar da boa vontade, não conseguiam acompanhar a procura. Os novos operadores de telecomunicações tentaram agilizar todo o processo, cortando muito na burocracia, competindo assim em preço e na rapidez de estabelecimento dos circuitos com os operadores tradicionais. Mas mesmo estes tinham limites para o que conseguiam fazer. É que não bastava dizer «há um cabo, já em fibra óptica, entre Portugal e os Estados Unidos». É que até chegarmos ao cabo era preciso passar por uma série de operadores: da sede da empresa até ao «ponto de amarração» do cabo; depois o operador do cabo propriamente dito (isto é, o «dono» do cabo, que o colocou fisicamente); e depois o mesmo do outro lado do oceano… por mais que se quisesse «simplificar» as coisas, haviam demasiados intermediários, cada qual com um troço do longo percurso, que tinham de ser todos articulados uns com os outros até que existisse uma ligação ponto-a-ponto. (Nota: hoje em dia, isto ainda é assim, pelo menos do ponto de vista físico da infra-estrutura existente; a diferença para hoje em dia é que é raríssimo que as empresas precisem de se preocupar com o assunto. A CGD, para pegar no mesmo exemplo, basta preocupar-se em ligar a sua sede à Internet, e ligar cada uma das suas filiais à Internet, nos respectivos países de origem; depois coloca-se uma camada de segurança sobre estas ligações para tornar as comunicações seguras — as tais VPNs referidas no início, as firewalls, as ligações encriptadas, etc. O actual percurso físico das ligações é irrelevante.)

Portanto era preciso ser-se bom a prever o crescimento exponencial para assegurar com precisão as encomendas dos circuitos. Se um operador de telecomunicações nos desse um prazo de 3 meses para estabelecer um circuito novo, então era preciso prever qual o número de clientes dentro de 3 meses, e contratar hoje a capacidade necessária para o dia em que o circuito estivesse montado — dando uma boa margem de erro, bem entendido (pois nunca se sabe quando é que um crescimento exponencial se torna subitamente ainda mais «inclinado»).

Ora a dada altura tinha eu alegremente contratado um circuito entre Lisboa e algures nos EUA, a um desses operadores de telecomunicações «modernaços», que me prometia que conseguia garantir o estabelecimento das comunicações para um certo dia X. Tudo parecia estar a correr bem do lado português, já tínhamos estabelecido pelo menos o troço do circuito entre a nosso centro de dados e a entrada para o cabo submarino. Houve algumas complicações a início — já não me lembro exactamente o quê, mas eram questões burocráticas, que tinham a ver com o facto dos operadores estarem todos um pouco baralhados com uma empresa para eles «desconhecida» e que não era nem um banco, nem uma multinacional, nem sequer constava da lista de «clientes habituais» (muito reduzida!); mas graças ao apoio da equipa comercial do tal operador de telecomunicações, as coisas estavam mais ou menos sob controlo.

Do lado americano, muito a início, as coisas também pareciam correr bem: do «ponto de amarração» ao centro de dados do operador Internet que tínhamos escolhido como ponto de entrada na Internet, a ligação estabeleceu-se em muito pouco tempo — talvez numa questão de dias. Eram os «bons velhos tempos» em que a infra-estrutura de telecomunicações americana era a melhor do mundo, e a que tinha também o maior número de empresas a competir, pelo que todas tentavam desesperadamente baixar os preços e melhorar a qualidade de serviço (nomeadamente a rapidez com que instalavam os circuitos!).

Mas tudo «emperrou» depois na interligação com o «ponto de amarração» do cabo submarino. E foi tudo uma questão burocrática. É importante explicar que, mesmo nos anos 1990, o estabelecimento de um circuito internacional não era propriamente colocar postes telefónicos e pregar um cabo, alimentá-lo com electricidade, e colocar um telefone em cada ponta, como se fazia, digamos, em 1890. Em 1990, todo o complexo processo de estabelecimento destes troços era mera programação de equipamentos de telecomunicações. Era uma questão de configurar uma série de parâmetros para que os dados pudessem ser transmitidos ao longo de um troço, e, chegando ao seu término, pudessem ser encaminhados para outro equipamento que transferia os dados para o troço seguinte. Os equipamentos não eram necessariamente os mesmos, até porque as ligações podiam usar tecnologias muito distintas — satélite, rádio, feixes de micro-ondas, e, claro, cabos em cobre ou fibra óptica. Tudo isto podia até nem ser visível ao operador que nos tinha «vendido» o circuito: este especificava apenas os parâmetros necessários ao tipo de comunicações que os clientes precisavam, e depois havia uma equipa que ia contratando os vários troços a diversos tipos de operadores, cada qual estabelecendo os parâmetros específicos à tecnologia que utilizavam, e interligando-se com o troço a jusante e o a montante. Em teoria, pois, seria possível o estabelecimento automático de todo este percurso, assumindo que não fosse necessária a colocação física de equipamento ou cablagem — o que não era o caso, pois nós já tínhamos tudo colocado do nosso lado uns anos antes (e evidentemente o mesmo se passava no local de destino do circuito).

Aparentemente havia uma discrepância qualquer nas instruções transmitidas a um dos intermediários desta complexa transacção. É preciso explicar que, neste processo, haviam intervenientes de vários países. Por exemplo, do «nosso» lado, nós éramos uma empresa portuguesa, e estávamos a falar com a filial portuguesa (recém-criada!) do operador global de telecomunicações, que era quem nos facturava; mas a entrada no «ponto de amarração» estava noutro país — vamos presumir que estivesse em Inglaterra. A sede do operador de telecomunicações, no entanto, era em França. Só do lado europeu, portanto, estavam envolvidos pelo menos três países diferentes. Claro que estávamos todos na União Europeia (ainda sem Euro) o que facilitava as coisas; mas, do ponto de vista americano, estavam a lidar com várias entidades diferentes, de países distintos. Quem era o «cliente», neste contexto? É que o contrato que nós tínhamos era «apenas» com a filial do operador — e este contrato, evidentemente, era privado, e não estava disponível para os intermediários (nem devia estar!). Cada «troço», pois, só conhecia a empresa que detinha o troço a montante e a jusante, e tinha contratos com estas (apenas!). A noção do circuito ponto-a-ponto só existia, na realidade, na nossa percepção — concretizada num contrato. Ou melhor, em dois: o operador de fornecimento de Internet nos EUA, que só nos conhecia a nós como clientes (não sabia como é que o circuito ponto-a-ponto ia ser estabelecido, ou quem é que o iria estabelecer), e com o qual tínhamos um contrato; e o operador global de telecomunicações francês com quem tínhamos um contrato assinado em Portugal, que sabia quais eram os pontos de origem e destino do circuito (e sabia também o que íamos fazer com o circuito — para poderem dar as instruções relativas aos parâmetros adequados ao nosso caso). Mas pelo meio haviam muitos intermediários que não faziam a menor ideia da relação entre uns e outros.

E como tudo isto era ainda uma relativa «novidade», o problema é que havia sempre o factor humano para «estragar» os melhores planos. Quando se aproximava a data prevista, e o circuito continuava por «montar», eu já estava a ficar ansioso, a falar constantemente com o nosso contacto comercial, a perguntar se já tinha novidades do lado americano. Eu sabia que já existia o circuito desde o ponto de amarração do cabo submarino até ao nosso destino (porque o meu contacto técnico junto desse fornecedor de Internet me garantia que a parte dele do circuito estava instalada «há muito tempo»…); tinha também a quase-certeza que, do lado português, não me estavam a «mentir» quando me asseguravam que estava tudo devidamente interligado, via Marconi, ao operador global de comunicações. E este detinha a cablagem que ia de Portugal até Inglaterra, pelo que sabíamos que esse troço também estava activo e operacional; e, alegadamente, os ingleses também estavam já com o circuito activo no cabo transatlântico. No entanto, não podíamos testar nada, porque estava a faltar qualquer coisa do lado americano.

Ora eu não percebo muito de telecomunicações (sou um mero cromo informático…) mas, devido às necessidades, já tinha aprendido bastante do «jargão»; e tinha comigo dados suficientes relativos às configurações para ter uma noção do que era preciso fazer. Por isso o que comecei por fazer foi descobrir o nº de telefone do suporte técnico 24h/7 do ponto de amarração do cabo, do lado americano. Não foi assim tão difícil de encontrar, porque eu sabia como procurar; geralmente, este tipo de informação não é completamente «pública» (afinal de contas, quem é que precisa de falar com estes técnicos altamente especializados?… de certeza que não o público em geral), mas está escondida sob camadas e camadas de jargão, não necessariamente por uma questão de maldade ou sequer de incompetência da parte de quem organiza e disponibiliza essa informação, mas pura e simplesmente porque «é suposto» que essa informação seja apenas para um grupo muito restrito de pessoas — nomeadamente, aquelas que estão efectivamente relacionadas com a gestão e operação de circuitos de telecomunicação internacionais.